Rundt 0,5 prosent av mer enn 1 milliarder kontoene som er registrert i Microsofts Azure Active Directory-tjeneste, blir kompromittert hver måned. Dette inkluderer både bedriftskontoer og personlige kontoer, blant annet knyttet til Office 365.

La oss sikre at Remarkable forblir i Norge

Dette fortalte Lee Walker og Alex Weinert fra Microsoft i et foredrag under RSA-konferansen i slutten av februar. Sistnevnte er selskapets direktør for identitetssikkerhet. Et opptak av foredraget er tilgjengelig her. Det er omtalt av blant annet The Register og ZDNet. Presentasjonsfilen fra foredraget er tilgjengelig på denne siden.

Spray og replay

Rundt 40 prosent av kompromitteringene skyldes enkle spray-angrep, hvor angripere tar i bruk databaser med brukernavn og forsøker å kombinere disse med de vanligste passordene.

Omtrent like mange av kompromitteringene skyldes såkalte replay-angrep, som utnytter det faktum at mange bruker samme brukernavn og passord på mange ulike steder. Svært mange slike brukernavn- og passordkombinasjoner har blitt lekket fra andre tjenester enn Microsofts.

De resterende kompromitteringene skyldes mer avanserte angrep, slik som phishing.

Flere faktorer

I mellom 97 og 99,9 prosent av tilfellene har de kompromitterte kontoene manglet multifaktor autentisering (MFA), altså annen verifisering enn brukernavn og passord.

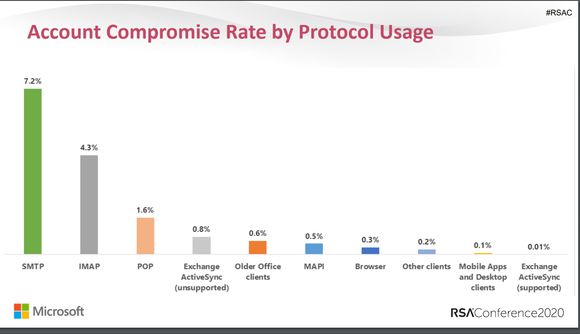

Én ting er det at bare svært få av brukerne har tatt i bruk MFA. Andelen skal være på 11 prosent hos bedriftskundene. En annen faktor er det at mange benytter eldre tjenester som ikke støtter MFA, slik som e-postprotokoller som SMTP, IMAP og POP, men også gamle autentiseringsprotokoller som støttes av blant annet Exchange og Outlook.

Microsofts nye PC og nettbrett er laget for Copilot

For brukere som benytter Microsofts tjenester med SMTP-protokollen, er sannsynligheten for at kontoen blir kompromittert på 7,2 prosent.

Microsoft skal ha observert en nedgang i 67 prosent i mengden av kontokompromitteringer hos kunder som deaktiverer tilgangen til de gamle protokollene.

Modern Auth

I forbindelse med Outlook.com har Microsoft lenge tilbudt det selskapet kaller for Modern Auth for IMAP, som støtter MFA og OAuth. Dette har derimot ikke vært tilgjengelig for kommersielle Office 365-kunder før helt nylig, da Microsoft kunngjorde slik støtte i forbindelse med både POP og IMAP, i tillegg til andre forbedringer.

Dette forutsetter selvfølgelig at epostklienten som brukes, også støtter Modern Auth.

Foredragsholderne fra Microsoft innrømmer at det ikke bare er enkelt å droppe støtten for de gamle protokollene. I presentasjonen sammenlignes dette med å utføre en vanskelig operasjon i mørket. Det er likevel nødvendig. Støtten for «Basic auth» for Exchange Web Services fjernes i oktober i år.

MS-DOS 4.0 blir åpen kildekode - 35 år etter lansering