Fem cyber-trender du må se opp for

– Vi ser effekten av krigen i Ukraina. Flere tar grep og har fått cyber-trusselen høyere opp på to do-lista. Men det syndes med det grunnleggende: Gjenbruk av svake passord, bedrifter glemmer å kvitte seg med gamle og sårbare systemer, og mange har svake rutiner for sikkerhetsoppdateringer, sier Schou Straumsheim.

Det er tre måter hackerne lurer seg unna tofaktorautentisering på:

- De stjeler sesjonstokens, som er en slags billett du får når du har identifisert deg med tofakturautentifisering.

- MFA (multifactor authentication)-fatigue, en teknikk hackere bruker for å overhvelme ofrene med autentiseringsmeldinger. Mange klikker på dem fordi de blir lei av at de dukker opp.

- Hackerne utnytter en feilkonfigurasjon. Microsoft kommer til å gjøre endringer hvor de setter number matching som standard for multifaktorautentifisering. Det vil gjøre det vanskeligere for trusselaktørene å komme seg inn.

Her er de fem trendene:

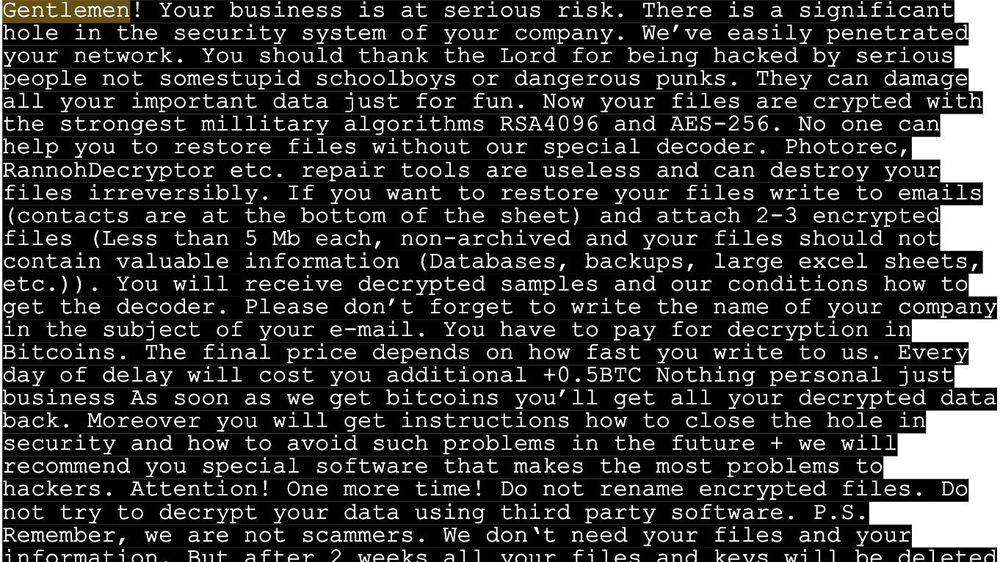

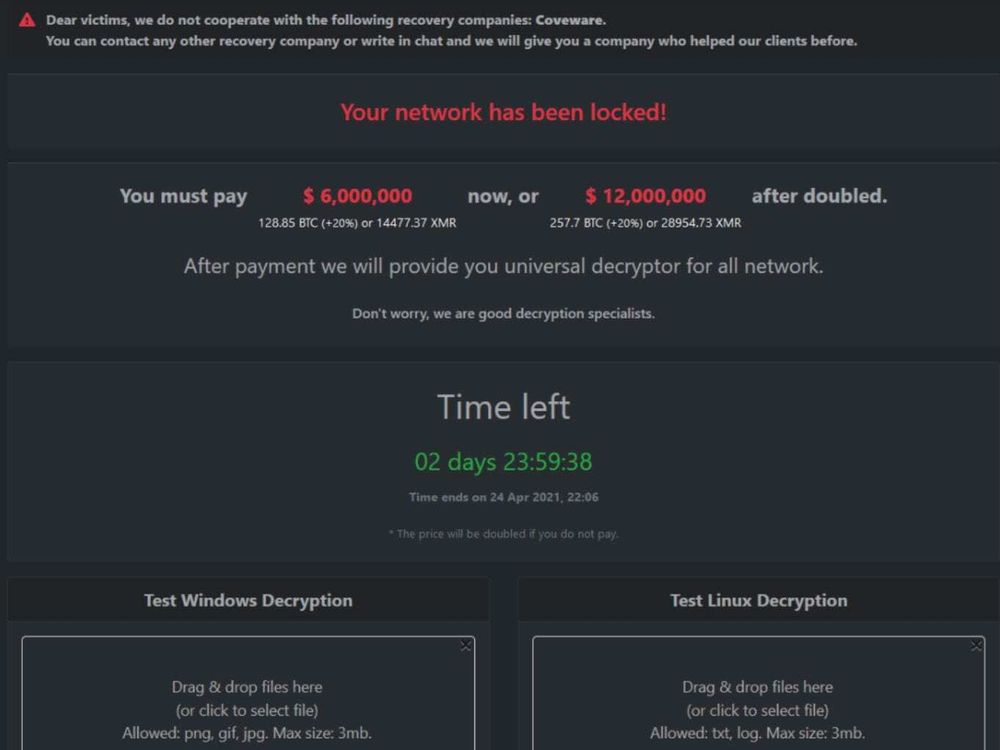

1. Digital utpressing (ransomware)

Ikke overraskende er digital utpressing (løsepengeangrep), eller ransomware som det ofte kalles på engelsk, det som i størst grad har dominert trussellandskapet.

Vil du betale for å få tilbake dine data eller vil du vi skal legge ut dine mest hemmelige data på det åpne nettet? Det er spørsmålet tusenvis av bedrifter får. Det er en økende grad av spesialisering (Ransomware-as-a-Service). Noen er gode på forhandlinger, andre på det tekniske ved selve datainnbruddet og andre kan kjøp og salg av komprommiterte systemer. Det er fortsatt stor risiko for norske virksomheter.

– Særlig datalekkasjer hvor person– og helseopplysninger kommer på avveie. Dette kan også gjelde viktige personer i næringslivet og i politikken. Det er også et tidsspørsmål før vi ser trusselaktører som opererer autonomt i Norge, sier Schou Straumsheim.

Slik lærer du opp ansatte til å gjøre det rette, for eksempel å bruke passord som «JegHarSlittMedåHuskeVanskeligePassordSiden1903!»

– Ikke betal løsepenger!

Det er ikke alle som ønsker å henge opp skittentøyet sitt i offentlig skue, og vi har sett eksempler på virksomheter som betaler i håp om å slippe billig unna.

– Dessverre ser vi at enkelte andre i sikkerhetsbransjen bistår ofre med å fasilitere utbetalinger, for eksempel ved å kjøpe kryptovalutaen kjeltringene tar seg betalt i. I enkelte tilfeller ser vi at også forsikringsselskaper tilbyr bistand fra underleverandører som tar dialogen med hackerne. For å forhandle på pris. Vi mener denne praksisen undergraver arbeidet politiet og andre private sikkerhetsaktører gjør. Vår anbefaling er at løsepenger ikke skal betales med mindre det er risiko for liv og helse, sier cyber-partneren som leder den tekniske cyber-avdelingen.

2. Skytjenester gjør at hackerne går etter digitale identiteter

Flere og flere tar i bruk skytjenester. For hackerne blir det viktigere å stjele tokens, og få kontroll på identiteter. Trusselaktørene går etter digitale identiteter og privilegerte tilganger, så vel som skymiljøer, for å komme inn i nettverk.

Trusselaktører som White Dev 111 (a.k.a. LAPSUS$ Group) brukte MFA-fatigue og sosial manipulasjon for å omgå sikkerhetstiltak. Det samme gjorde Blue Dev 5 (a.k.a. NOBELIUM) i kompromitteringer av skymiljøer.

– De siste dagene har vi hjulpet en norsk bedrift hvor trusselaktørene kom seg inn på en tilfeldig konto med administrative rettigheter som satte de i stand til å gjøre alt de ville, sier Schou Straumsheim og sier det er viktig at de riktige menneskene har de rette tilgangene.

3. Smash and grab

Hackerne dirker ikke lenger opp døra og går lydløst inn. De knuser vinduene, kommer seg inn, stjeler det de skal ha og løper ut igjen. Det kan beskrive metoden “smash and grab”.

– Når bedriftene har funnet et forsvar, har ofte trusselaktørene funnet en ny vei inn allerede, sier Schou Straumsheim.

4. Cyber som realpolitikk

Kinabaserte hackere går målrettet etter telekom-aktører for å understøtte deres politikk. Eksempler: Red Scylla, RedRelay og ShadowPad. Iran går etter dissidenter og hacker seg inn på mobilen til opposisjonelle. Nord-Korea angriper jobbsøkere og kryptobørser. Etter Russlands invasjon av Ukraina ser vi en gjenoppblomstring av hacktivisme.

5. Hackerne er fortsatt ute etter penger

63 prosent av de undersøkte tilfellene i PwC-rapporten «A Year in Retrospect» i 2022 var økonomisk motiverte. Og av disse hendelsene dreide halvparten seg om digital utpressing (ransomware).Særlig advokatfirmaer ble hacket i fjor. Se hvilke bransjer som er mest berørt i den globale rapporten.

Last ned den globale rapporten her >>

Digital utpressing kan ha nådd toppen

Digital utpressing gjennom ransomware er fortsatt dominerende.

– I verste fall betyr det kroken på døra om man ikke har sikkerhetskopiering på stell. Konsekvensene er store, sier Straumsheim, sikkerhetsspesialisten som har etterforsket et av Norgeshistoriens største ran.

2022 har gitt betydelige utfordringer for dette økosystemet, eksempelvis den russiske krigen i Ukraina, politi- og justisarbeid på tvers av landegrenser mot disse trusselaktørene, svingninger i verdien av ulike kryptovaluta og ikke minst interne lekkasjer, konflikter og sabotasje som har bidratt til å splitte flere av disse gruppene.

Han og det globale cyber-teamet har oversikt over lekkasjer fra bedrifter som har blitt lagt ut på det åpne nettet. Antallet i fjor var omtrent det samme som året før.

–Det kan tyde på at vi har nådd toppen av ransomware-pandemien. Trusselaktørene må endre seg for å tjene gode penger på kriminell aktivitet. Vi lurer på hva som blir det neste store etter ransomware, forteller Straumsheim.

Bedrifter blir svindlet for millioner. Ofte direktørsvindel

– Det siste året har jeg sett bedrifter blitt lurt for flere titalls millioner kroner. Digitale bedragerier får ikke nok oppmerksomhet. Det er ofte en kombinasjon av svakheter som ikke-konfigurerte IT-systemer og at de kriminelle klarer å få en fot på innsiden og får loset pengene inn på en konto de disponerer, sier Schou Straumsheim og påpeker at i PwC har vi bare sett bruddstykker av den store totalen av bedragerier. I 2022 var det rekordantall bedragerier i Norge, ifølge Økokrim.